- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Zoeken

€ 35,45

+ 70 punten

Omschrijving

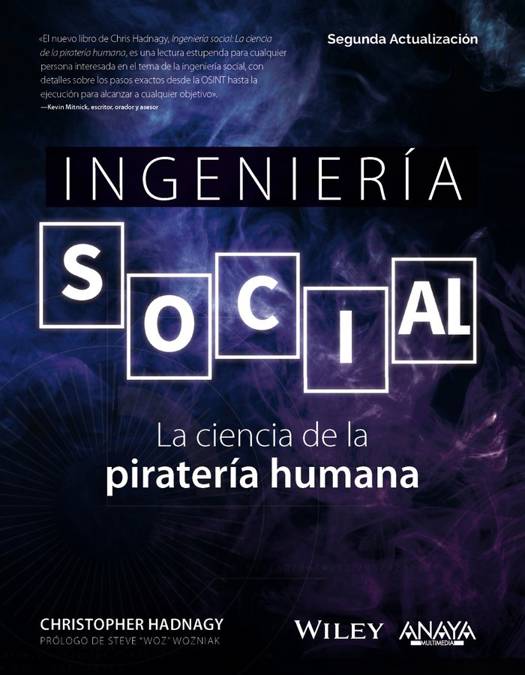

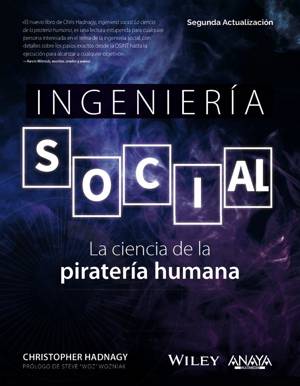

En la fortaleza de defensa que construimos en torno a nuestros datos, el elemento humano siempre es el eslabón más débil. Los hackers, buenos y malos, utilizan una serie de trucos específicos para acceder a información sensible, y emplean técnicas de «piratería humana» para convencer a la gente de que revele contraseñas, envíe archivos sensibles, transfiera grandes cantidades de dinero y haga voluntariamente otros actos contrarios a sus intereses.Este libro detalla la habilidad del hacker humano para ayudar a los profesionales de la seguridad a identificar y remediar los puntos débiles de sus propios sistemas. A partir de una profunda exploración del modelo de comunicación, la mentalidad tribal, las habilidades de observación, la manipulación y otras cuestiones básicas, la explicación avanza hacia una guía práctica para identificar, combatir y evitar tales ataques en nuestras organizaciones.La segunda edición actualizada por el autor, Christopher Hadnagy, ofrece una visión fresca de las últimas tendencias en ingeniería social y de los clásicos de siempre, incluidos varios estudios de caso sacados de los titulares, además de su propia experiencia en el mundo real. Con consejos prácticos sobre elicitación, pretextos, recopilación de información, tailgating, shoulder surfing, phishing y mucho más, este libro profundiza en cómo se puede influir en los seres humanos para que tomen decisiones comprometedoras.

Specificaties

Betrokkenen

- Auteur(s):

- Vertaler(s):

- Uitgeverij:

Inhoud

- Aantal bladzijden:

- 304

- Taal:

- Spaans

Eigenschappen

- Productcode (EAN):

- 9788441547926

- Verschijningsdatum:

- 25/05/2023

- Uitvoering:

- Paperback

- Afmetingen:

- 175 mm x 225 mm

- Gewicht:

- 581 g

Alleen bij Standaard Boekhandel

+ 70 punten op je klantenkaart van Standaard Boekhandel

Beoordelingen

We publiceren alleen reviews die voldoen aan de voorwaarden voor reviews. Bekijk onze voorwaarden voor reviews.