- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Zoeken

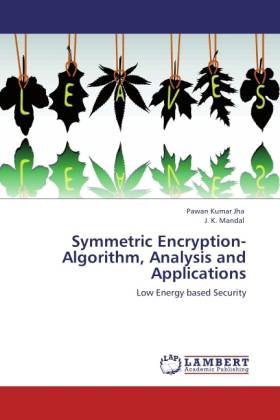

Symmetric Encryption-Algorithm, Analysis and Applications

Low Energy based Security

Pawan Kumar Jha, J. K. Mandal

Paperback | Engels

€ 104,45

+ 208 punten

Omschrijving

This book prescribed various low computation based symmetric encryption techniques which has major relevance in terms of security in modern day s utilities. Starting from introductory definitions, six symmetric techniques RCA, RKR, RSKA, CAOPB, RMOPB and CRKRTAB, their analysis and usages are described. Five are cyclic and rest is cascaded in nature. Various parametric tests such as Chi Square, frequency distribution are applied and analyzed along with secrete and session key based encryption process. For the purpose of easy understanding examples are associated with each along with the algorithmic presentation of the techniques. Comparisons are also made to visualize the relative performances. The book is aimed at the graduate students, researchers and practicing professionals. Features presented make the book ideal text for computer science, computer applications, electronics people and practicing engineer s valuable reference source.

Specificaties

Betrokkenen

- Auteur(s):

- Uitgeverij:

Inhoud

- Aantal bladzijden:

- 452

- Taal:

- Engels

Eigenschappen

- Productcode (EAN):

- 9783845420615

- Verschijningsdatum:

- 7/10/2011

- Uitvoering:

- Paperback

- Afmetingen:

- 152 mm x 229 mm

- Gewicht:

- 658 g

Alleen bij Standaard Boekhandel

+ 208 punten op je klantenkaart van Standaard Boekhandel

Beoordelingen

We publiceren alleen reviews die voldoen aan de voorwaarden voor reviews. Bekijk onze voorwaarden voor reviews.