Je cadeautjes zeker op tijd in huis hebben voor de feestdagen? Kom langs in onze winkels en vind het perfecte geschenk!

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Je cadeautjes zeker op tijd in huis hebben voor de feestdagen? Kom langs in onze winkels en vind het perfecte geschenk!

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Zoeken

Resultaten voor "Pravin Shetty"

-

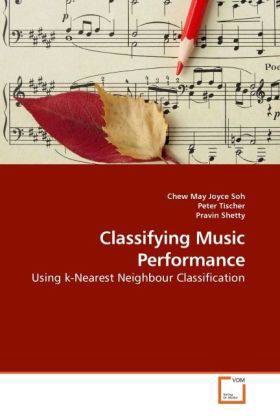

Classifying Music Performance

Chew May Joyce Soh, Peter Tischer, Pravin Shetty

- Paperback | Engels

- A performance is the execution of a sequence of actions. In a musical performance, some of the actions are dictated by the score. Other decisions made... Lees meer

€ 90,45Levertermijn 1 à 4 weken€ 90,45Levertermijn 1 à 4 weken -

Rule Based Meta Policies for Secured Defence Meetings

Pravin Shetty

- Paperback | Engels

- Security of the information in defence department of any country is of utmost importance. And today in this nuclear world, security and privacy of the... Lees meer

€ 58,95Levertermijn 1 à 4 weken€ 58,95Levertermijn 1 à 4 weken -

Securing Electronic Health Records

Pravin Shetty

- Paperback | Engels

- The notion of mobile ambient first introduced by Cardelli and Gordon was a revolution in implementing information security with the help of ambient ca... Lees meer

€ 65,45Levertermijn 1 à 4 weken€ 65,45Levertermijn 1 à 4 weken -

Substainable Designed Pearl Oysters

Pravin Shetty

- Paperback | Engels

- Pearls developed from Maharashtra, Kerala and Karnataka verdant and pristine ponds of farmers value added Crafted image pearls /Mobe pearls is a dome ... Lees meer

€ 63,45Levertermijn 1 à 4 weken€ 63,45Levertermijn 1 à 4 weken -

Security Policy Formalisms

Pravin Shetty

- Paperback | Engels

- The book focuses against the current static approach taken to arrive at a solution on these security issues. In doing so it addresses the security iss... Lees meer

€ 48,45Levertermijn 1 à 4 weken€ 48,45Levertermijn 1 à 4 weken -

DISTRIBUTED INTRUSION

Pravin Shetty

- Paperback | Engels

- All computer security breaches cannot be prevented using access control Mechanism and information flow control technique. These breaches may be due to... Lees meer

€ 66,45Levertermijn 1 à 4 weken€ 66,45Levertermijn 1 à 4 weken

6 van 6 resultaten getoond