- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Zoeken

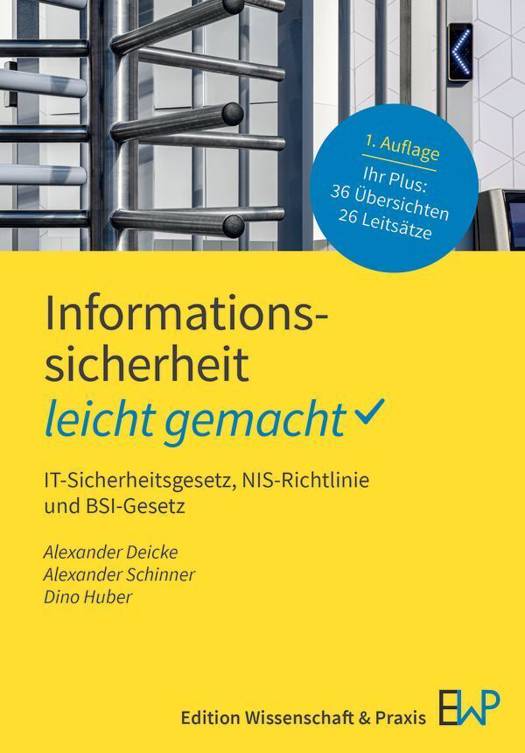

Informationssicherheit - leicht gemacht

IT-Sicherheitsgesetz, NIS-Richtlinie und BSI-Gesetz

Alexander Deicke, Alexander Schinner, Dino Huber

€ 18,95

+ 37 punten

Omschrijving

Der Schutz von Daten und Systemen ist für Unternehmen, Behörden und Privatpersonen heute unverzichtbar. Praxisnah und verständlich zeigen drei Experten in diesem Buch auf, dass Sicherheit mehr bedeutet als technische Lösungen - Organisation, Prozesse und Bewusstsein sind entscheidend:

- Typische Bedrohungen: Cyberangriffe, technisches Versagen, menschliche Fehler

- Schutzmaßnahmen: Kryptografie, Zero-Trust-Modelle, ISMS nach ISO/IEC 27001

- Rechtliche Rahmenbedingungen: u. a. NIS2 und Cyber Resilience Act

- Audits, Penetrationstests, Leitstand als Schaltstelle

Abgerundet wird die Einführung durch einen Blick in die Zukunft, denn Künstliche Intelligenz, Automatisierung und das Internet of Things werden die Sicherheitslandschaft nachhaltig prägen. Damit wird deutlich, dass Informationssicherheit kein einmaliges Projekt ist, sondern ein fortlaufender Prozess zur Stärkung unserer digitalen Widerstandsfähigkeit.

Specificaties

Betrokkenen

- Auteur(s):

- Uitgeverij:

Inhoud

- Taal:

- Duits

- Reeks:

Eigenschappen

- Productcode (EAN):

- 9783874404129

- Uitvoering:

- Paperback

- Afmetingen:

- 115 mm x 165 mm

- Gewicht:

- 180 g

Alleen bij Standaard Boekhandel

+ 37 punten op je klantenkaart van Standaard Boekhandel

Beoordelingen

We publiceren alleen reviews die voldoen aan de voorwaarden voor reviews. Bekijk onze voorwaarden voor reviews.