Bedankt voor het vertrouwen het afgelopen jaar! Om jou te bedanken bieden we GRATIS verzending (in België) aan op alles gedurende de hele maand januari.

- Afhalen na 1 uur in een winkel met voorraad

- In januari gratis thuislevering in België

- Ruim aanbod met 7 miljoen producten

Bedankt voor het vertrouwen het afgelopen jaar! Om jou te bedanken bieden we GRATIS verzending (in België) aan op alles gedurende de hele maand januari.

- Afhalen na 1 uur in een winkel met voorraad

- In januari gratis thuislevering in België

- Ruim aanbod met 7 miljoen producten

Zoeken

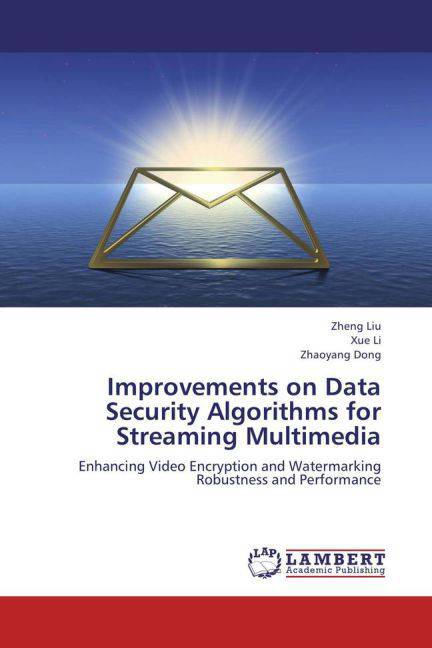

Improvements on Data Security Algorithms for Streaming Multimedia

Enhancing Video Encryption and Watermarking Robustness and Performance

Zheng Liu, Xue Li, Zhaoyang Dong

Paperback | Engels

€ 102,45

+ 204 punten

Omschrijving

This book focuses on three topics. The first topic is the effectiveness of the selective encryption approach. Selective encryption algorithms are very effective, thus have some weak points in their security. In this book, two successful security attacks against I-frame and DCT selective encryption algorithms are performed. Two algorithms are then proposed and evaluated accordingly. Our second topic is the coordination of multimedia security services. The conflict of data security algorithms and compression has introduced performance degradation and defective results. We invented an algorithm to completely eliminate compression from the fingerprinting loop to optimize performance. A second algorithm was invented for entertainment-level fast/effective encryption, particularly suitable for mobile devices, without noticeable compression overhead. The third topic is about how to detect and distinguish malicious attacks from allowable modifications in authentication. Using the hypothesis of decision border surface, an ideal solution of content authentication is proposed using a combination of generic authentications with classification techniques.

Specificaties

Betrokkenen

- Auteur(s):

- Uitgeverij:

Inhoud

- Aantal bladzijden:

- 240

- Taal:

- Engels

Eigenschappen

- Productcode (EAN):

- 9783659259647

- Verschijningsdatum:

- 30/10/2012

- Uitvoering:

- Paperback

- Afmetingen:

- 150 mm x 220 mm

- Gewicht:

- 335 g

Alleen bij Standaard Boekhandel

+ 204 punten op je klantenkaart van Standaard Boekhandel

Beoordelingen

We publiceren alleen reviews die voldoen aan de voorwaarden voor reviews. Bekijk onze voorwaarden voor reviews.