- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Zoeken

€ 18,95

+ 37 punten

Omschrijving

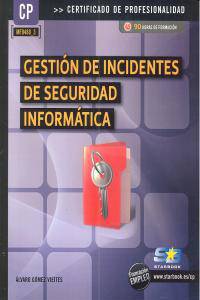

La presente obra está dirigida a los estudiantes de los nuevos Certifi cados de Profesionalidad de la familia profesional Informática y Comun icaciones, en concreto al Módulo Formativo Gestión de Incidentes de Se guridad Informática. Este libro pretende aportar los contenidos necesa rios para que el lector pueda trabajar en la adquisición de las siguie ntes capacidades profesionales: o Planificar e implantar los sistemas de detección de intrusos. o Aplicar los procedimientos de análisis de la información y contención del ataque ante una incidencia detectada. o Analizar el alcance de los daños y determinar los procesos de recupe ración ante una incidencia detectada. Para ello, el libro comienza ana lizando las principales amenazas y tipos de ataques a los sistemas inf ormáticos. A continuación, se aborda el estudio de la gestión de incid entes de seguridad y cuáles son los principales aspectos a tener en cu enta en la respuesta ante incidentes de seguridad y en la definición d e planes de continuidad del negocio. Las principales características y procedimientos incluidos en el análisis forense informático ocupan ot ro de los capítulos de la obra y, por último, se revisan cuestiones re lacionadas con el ciberterrorismo y el espionaje en las redes y sistem as informáticos.

Specificaties

Betrokkenen

- Auteur(s):

- Uitgeverij:

Inhoud

- Aantal bladzijden:

- 128

- Taal:

- Spaans

Eigenschappen

- Productcode (EAN):

- 9788492650774

- Verschijningsdatum:

- 1/08/2011

- Uitvoering:

- Paperback

- Afmetingen:

- 200 mm x 250 mm

- Gewicht:

- 375 g

Alleen bij Standaard Boekhandel

+ 37 punten op je klantenkaart van Standaard Boekhandel

Beoordelingen

We publiceren alleen reviews die voldoen aan de voorwaarden voor reviews. Bekijk onze voorwaarden voor reviews.